Toutes les entreprises souhaitent améliorer la sécurité d’accès aux postes de travail et simplifier la vie de leurs utilisateurs, malheureusement davantage de sécurité signifie trop souvent plus de contraintes pour l’utilisateur.

Toutes les entreprises souhaitent améliorer la sécurité d’accès aux postes de travail et simplifier la vie de leurs utilisateurs, malheureusement davantage de sécurité signifie trop souvent plus de contraintes pour l’utilisateur.

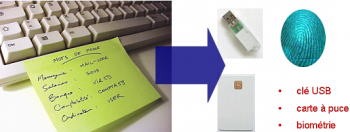

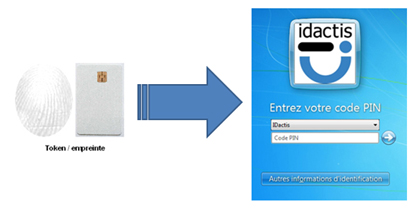

IDactis Security fournit à la fois la facilité d'utilisation et la sécurité nécessaire : c'est une sorte de "post-it sécurisé" qui conserve les informations nécessaires au travail quotidien (identité, mot de passe, clé de cryptage, certificats).